Uns erreichen immer wieder Fragen zu unserer kostenfreien Checkliste TOM Auftragsverarbeitung Art. 28, 32 DSGVO per Email. Hier die Antworten dazu in gebündelter Form.

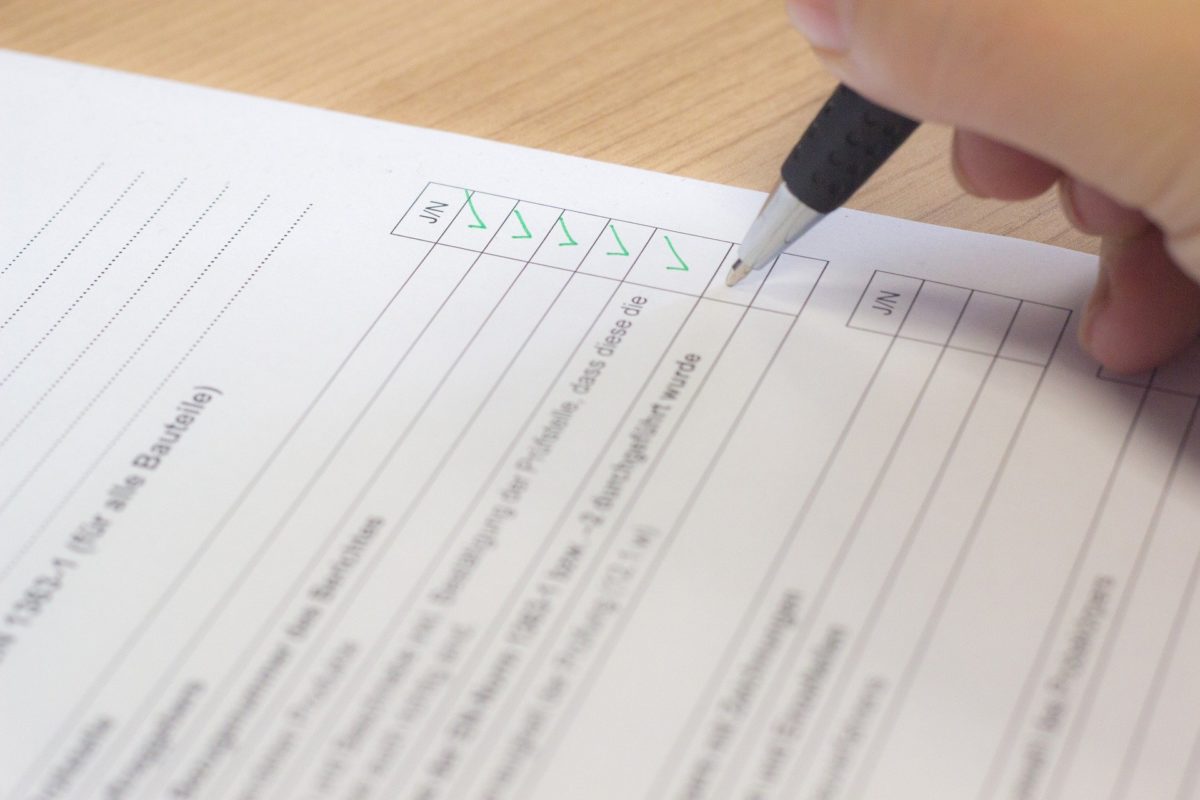

Checkliste Prüfung Technische und Organisatorische Maßnahmen (TOM) in aktualisierter Version veröffentlicht. Mittels dieser Checkliste können Sie 1. Ihre eigenen technischen und organisatorischen Maßnahmen prüfen und grob dokumentieren (kein Ersatz für eine Detaildokumentation), 2.

das Schutzniveau Ihrer Dienstleister im Rahmen von Art. 28 DSGVO Auftragsverarbeitung und deren technische und organisatorische Maßnahmen im Sinne des Art. 32 DSGVO grob prüfen, 3. die Prüfung des Schutzniveaus bei Ihren Dienstleistern dokumentieren oder 4. sich einfach einen ersten Überblick über die eigenen internen Schutzmaßnahmen verschaffen (Was fehlt? Was ist schon vorhanden?). Alle weiteren Detaills und den Downloadlink finden Sie im Blogbeitrag.

Datenpanne: Anwalts-Akten zahlreicher Mandaten im Altpapier in Schwarzenbek gefunden. Pfändungen, Haftanträge, vertrauliche Informationen lagen frei einsehbar im Container. Anwaltskammer bestreitet Zuständigkeit des ULD (Landesdatenschutzbehörde Schleswig-Holstein) - aus Datenschutzgründen. Ersetzt die Schweigepflicht das Bundesdatenschutzgesetz?

Der Bundesdatenschutzbeauftragte Peter Schaar hat die Anregungen und Vorschläge aus dem Datenschutz-Forum des Bundes aufgegriffen und ein Datenschutz-Wiki initiiert.

Hahn IT Services, Schwaig

Hahn IT Services, Schwaig