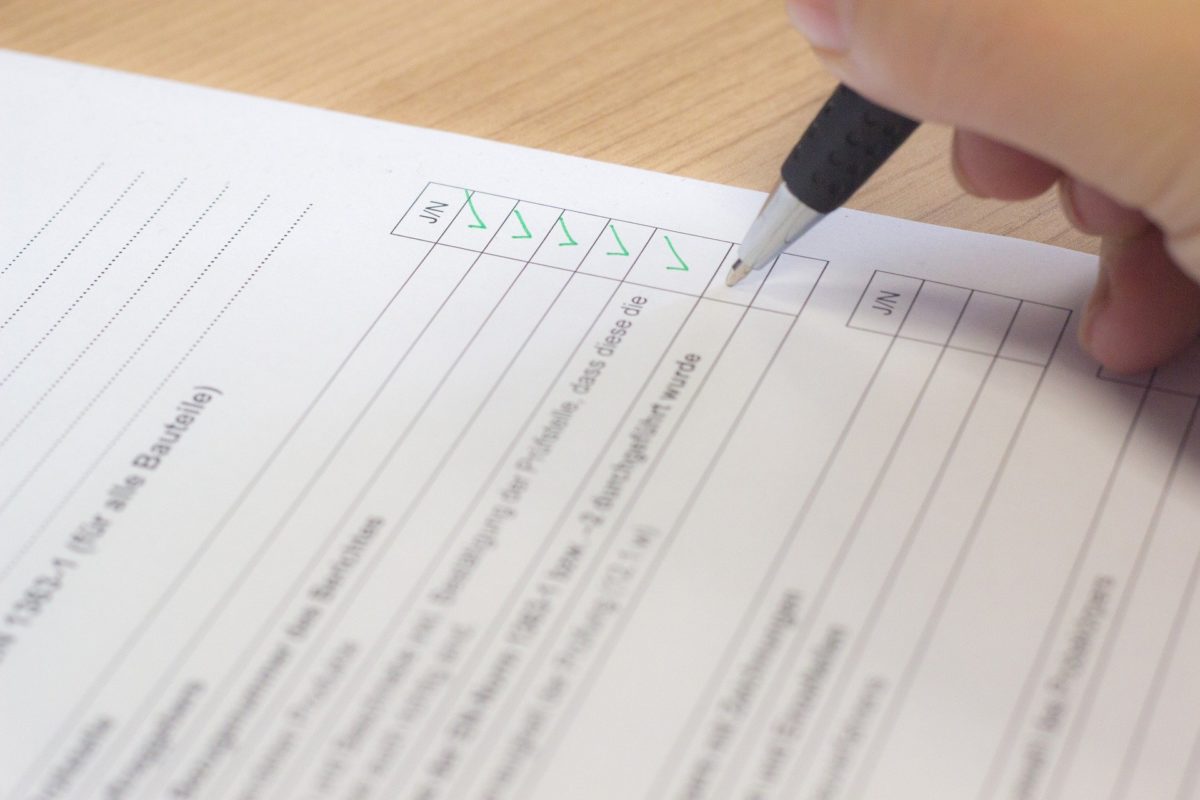

Checkliste Prüfung Technische und Organisatorische Maßnahmen (TOM) in aktualisierter Version veröffentlicht. Mittels dieser Checkliste können Sie 1. Ihre eigenen technischen und organisatorischen Maßnahmen prüfen und grob dokumentieren (kein Ersatz für eine Detaildokumentation), 2.

das Schutzniveau Ihrer Dienstleister im Rahmen von Art. 28 DSGVO Auftragsverarbeitung und deren technische und organisatorische Maßnahmen im Sinne des Art. 32 DSGVO grob prüfen, 3. die Prüfung des Schutzniveaus bei Ihren Dienstleistern dokumentieren oder 4. sich einfach einen ersten Überblick über die eigenen internen Schutzmaßnahmen verschaffen (Was fehlt? Was ist schon vorhanden?). Alle weiteren Detaills und den Downloadlink finden Sie im Blogbeitrag.

IT-Sicherheit nimmt als Bestandteil des Datenschutzes einen immer höheren Stellenwert ein. Zur Orientierung und Unterstützung gibt es den IT-Sicherheitsnavigator des Bundesamts für Wirtschaft im Web. Zusätzliche Unterstützung erhalten Sie durch a.s.k. Datenschutz z.B. in Form von Audits zu Datensicherheit und Datenschutz oder zuschussfähigen Beratungsleistungen.

Wie Dienstleister aus der Verpflichtung Ihrer Auftraggeber zur Regelung der Auftragsdatenverarbeitung nach § 11 Bundesdatenschutzgesetz zusätzlich Kasse machen wollen

Hahn IT Services, Schwaig

Hahn IT Services, Schwaig